Halle Freunde,

jetzt brauch ich mal eure Hilfe.

Auf meinem privaten Rechner, win98 alle updates, ISDN, erhalte ich plötzlich Popups mit Einwahlfenstern zu Dialer-Seiten. Es sind immer andere Angebote, Sex, Kochrezepte etc.

Sie lassen sich problemlos wegklicken. Bin ja sensibilisiert :-?

Aber ich weiss noch nicht wie ich die wegbekomme.

Ausserdem ist mir diese Masche noch ganz neu. Hier hab ich noch nichts dazu gelesen.

Werde natürlich versuchen die Ursache zu finden. Konnte aber noch keinen Prozeß identifizieren, der das verurascht.

Es tritt unregelmässig beim vorwärts-/rückwärtsklicken auf.

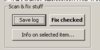

Screenshot anbei.

Gurß

Stieglitz

jetzt brauch ich mal eure Hilfe.

Auf meinem privaten Rechner, win98 alle updates, ISDN, erhalte ich plötzlich Popups mit Einwahlfenstern zu Dialer-Seiten. Es sind immer andere Angebote, Sex, Kochrezepte etc.

Sie lassen sich problemlos wegklicken. Bin ja sensibilisiert :-?

Aber ich weiss noch nicht wie ich die wegbekomme.

Ausserdem ist mir diese Masche noch ganz neu. Hier hab ich noch nichts dazu gelesen.

Werde natürlich versuchen die Ursache zu finden. Konnte aber noch keinen Prozeß identifizieren, der das verurascht.

Es tritt unregelmässig beim vorwärts-/rückwärtsklicken auf.

Screenshot anbei.

Gurß

Stieglitz